Nastavení SSH na CentOS 7

SSH (secure shell) - protokol pro vytvoření šifrovaného spojení mezi klientem a serverem. Díky této technologii můžete počítač dálkově ovládat. Interakce s obslužným programem probíhá v terminálu a standardně je přidán do operačního systému CentOS 7. Proto bychom dnes rádi podrobně zvážili standardní postup konfigurace, který bude užitečný pro každého, kdo bude pracovat s SSH.

Obsah

Konfigurace SSH pomocí CentOS 7

Proces konfigurace je individuální pro každého správce systému, ale stále existuje několik položek, které jsou užitečné pro všechny uživatele. V tomto článku budeme hovořit nejen o serverové komponentě, ale také o klientské komponentě a také uvést, které zařízení provádí konkrétní akci.

Instalace komponent a spuštění serveru

Již jsme řekli, že SSH je standardně přidán do seznamu systémových knihoven CentOS 7, ale někdy z nějakého důvodu chybí v počítači potřebné komponenty. V tomto případě budou muset přidat a aktivovat server.

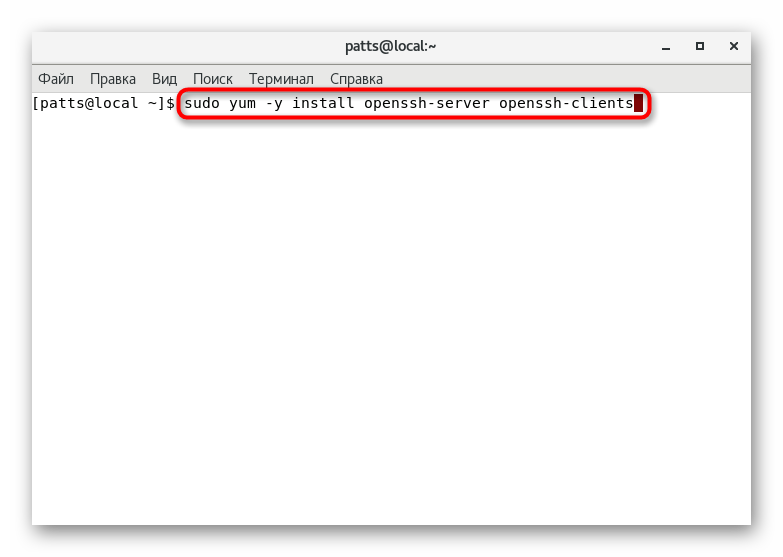

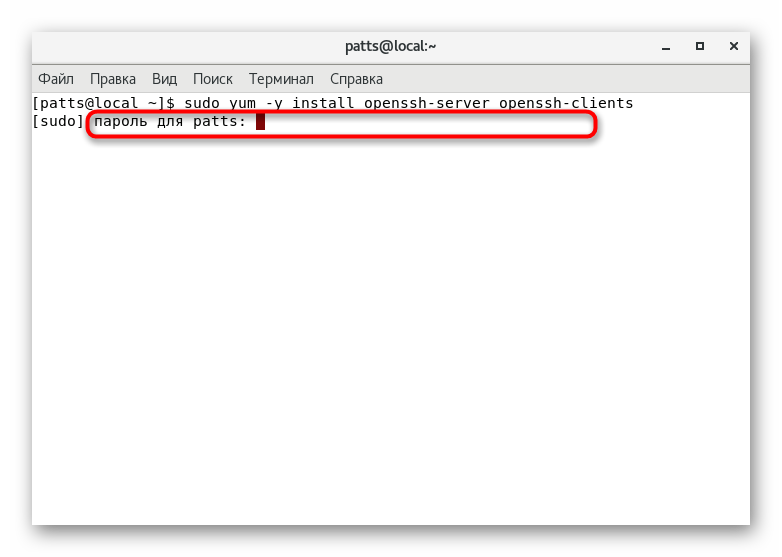

- Otevřete Terminál a napište

sudo yum -y install openssh-server openssh-clientspříkazsudo yum -y install openssh-server openssh-clientspříkaz tam. - Ověřte si účet superuživatele zadáním hesla. Všimněte si, že takto zadané znaky nejsou v řetězci zobrazeny.

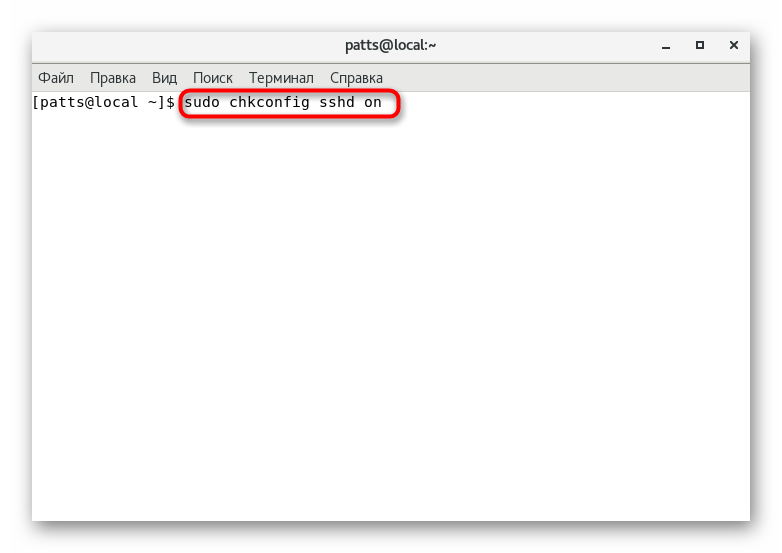

- Spustit kontrolu konfigurace pomocí

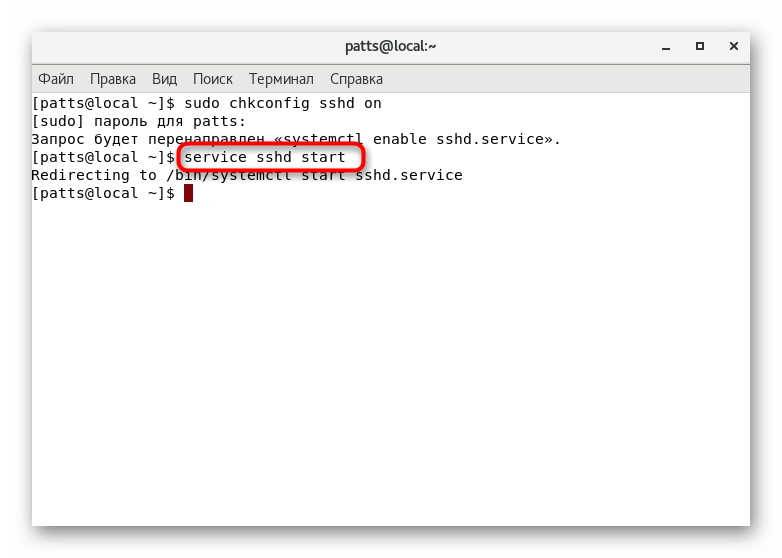

sudo chkconfig sshd on. - Poté spusťte samotnou službu SSH a určete

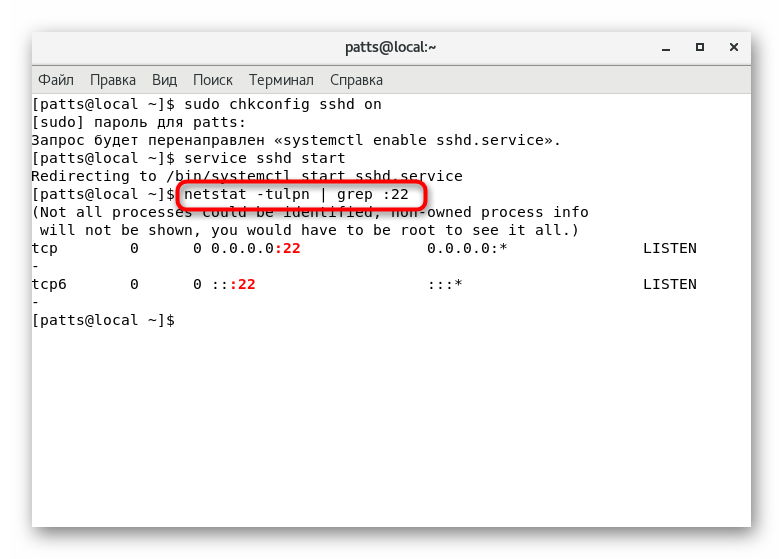

service sshd start. - Zbývá pouze ověřit, zda je otevřen výchozí port. K tomu použijte řádek

netstat -tulpn | grep :22netstat -tulpn | grep :22.

Po úspěšném dokončení výše uvedených pokynů se můžete bezpečně přesunout na začátek konfigurace. Rádi bychom vás upozornili na skutečnost, že je nutné si během aktivace příkazů přečíst upozornění na obrazovce. Mohou označovat výskyt určitých chyb. Včasná náprava všech problémů pomůže vyhnout se dalším problémům.

Úprava konfiguračního souboru

Konfigurační soubor je samozřejmě upravován pouze na základě uvážení správce systému. Chceme však ukázat, jak jej spustit v textovém editoru a které položky je třeba nejprve zdůraznit.

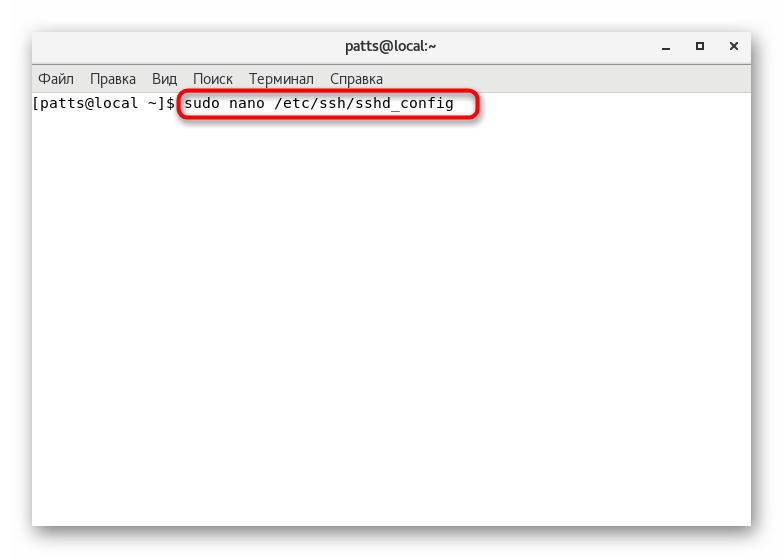

- Doporučujeme použít nano editor, který lze nainstalovat pomocí příkazu

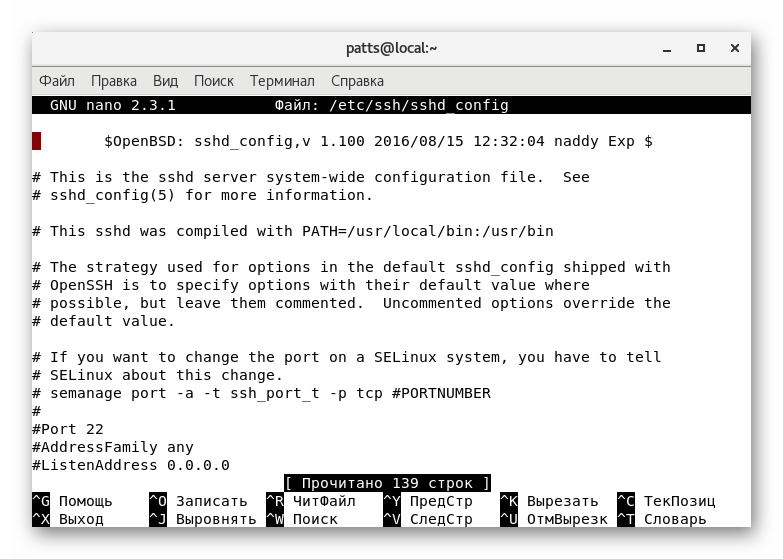

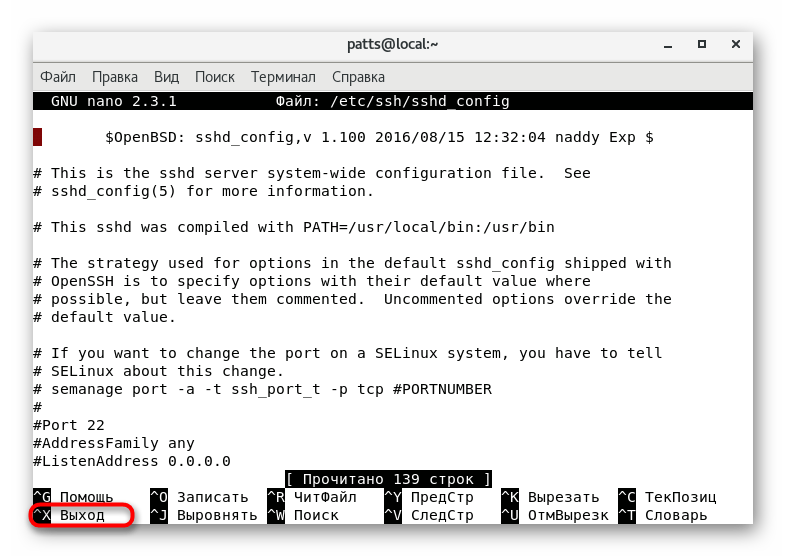

sudo yum install nano. Po dokončení instalace spusťte konfigurační soubor přessudo nano /etc/ssh/sshd_config. - Budete znát všechny dostupné možnosti. Některé z nich jsou komentovány, tj. Před parametrem je znak # . Odstraněním tohoto symbolu tedy parametr zrušíte a bude platný. Standardní port můžete změnit změnou hodnoty řetězce "Port" na jinou. Kromě toho se doporučuje nainstalovat druhý protokol pomocí protokolu 2 . Pak se zvýší úroveň zabezpečení.

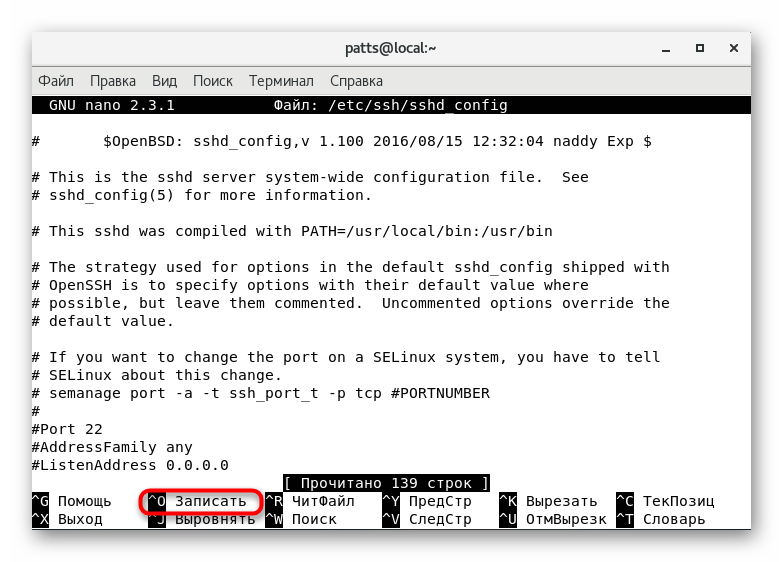

- Tyto a další parametry se mění pouze podle preferencí administrátora. Podrobné informace o každém z nich naleznete v oficiální dokumentaci SSH. Po dokončení úprav uložte změny stisknutím klávesové zkratky Ctrl + O.

- Pomocí kláves Ctrl + X ukončete editor.

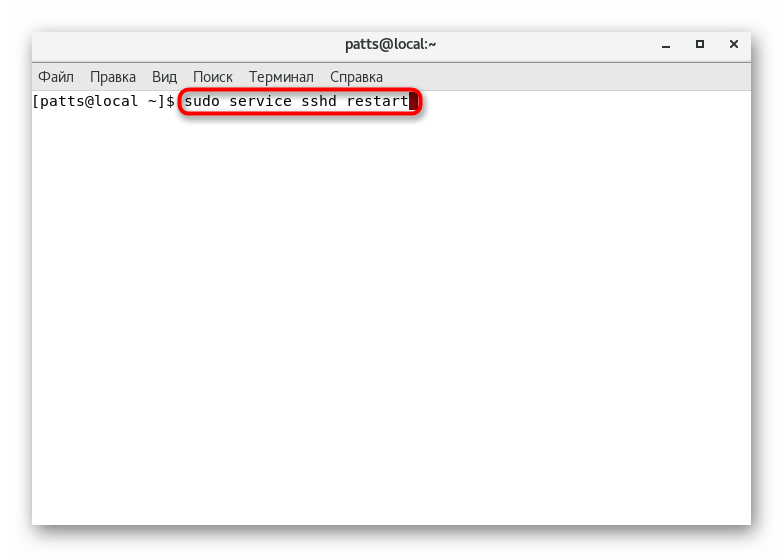

- Restartujte službu prostřednictvím služby

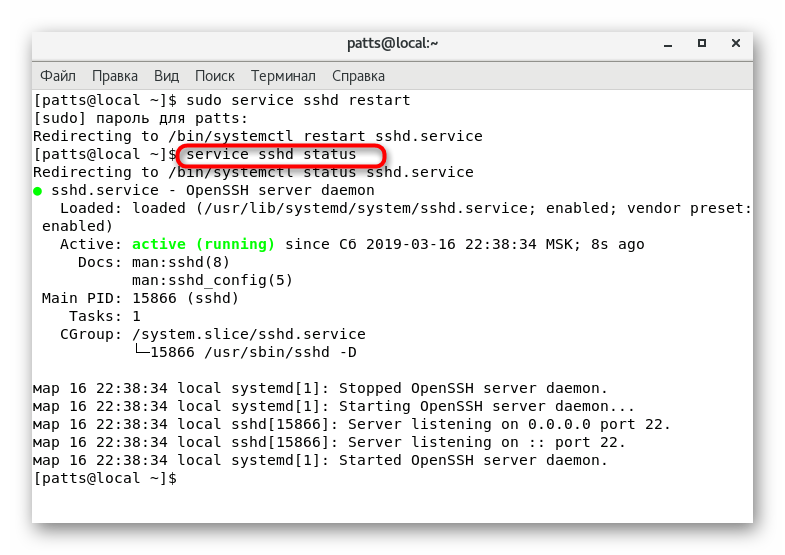

sudo service sshd restartaby se změny projevily. - Pak můžete zkontrolovat stav SSH, abyste se ujistili, že funguje, a to prostřednictvím

service sshd status.

Editace konfiguračního souboru mění mnoho parametrů, ale hlavní proces - přidávání a konfigurace klíčů - se provádí pomocí speciálních příkazů, o kterých chceme hovořit dále.

Vytvoření páru klíčů RSA

Kryptografický algoritmus RSA (zkratka pro jména Rivest, Shamir a Adleman) používá služba SSH k vytvoření páru klíčů. Tato akce umožňuje maximálně zabezpečit části klienta a serveru při vytváření připojení. K vytvoření páru klíčů budete muset použít oba řetězce.

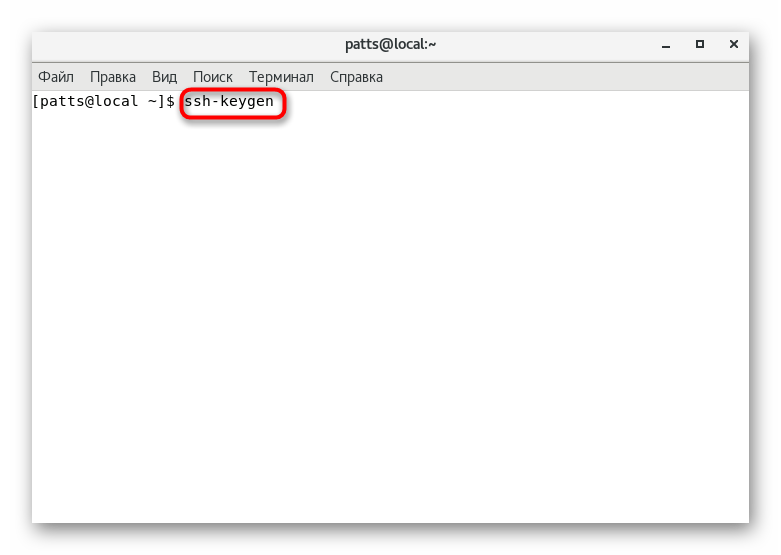

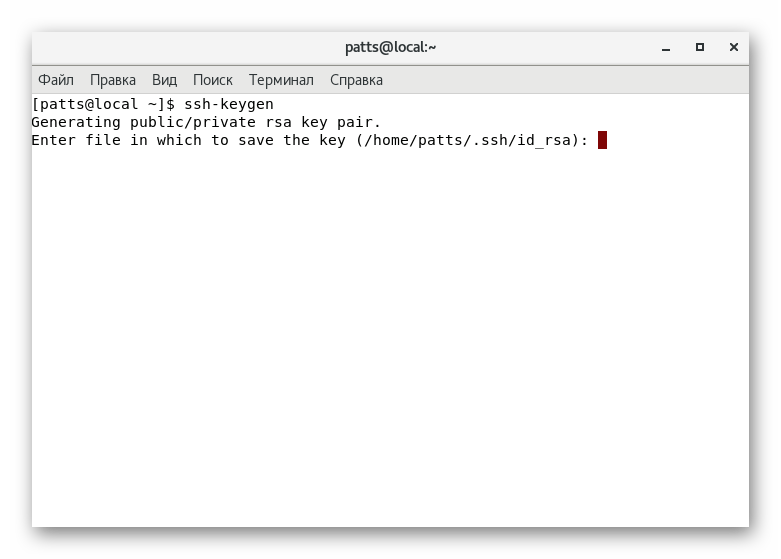

- Nejprve přejděte do klientského počítače a do konzoly zadejte příkaz

ssh-keygen. - Po aktivaci se objeví nový řádek, kde budete vyzváni k zadání cesty pro uložení klíče. Pokud chcete ponechat výchozí umístění, nevkládejte nic, ale jednoduše stiskněte klávesu Enter .

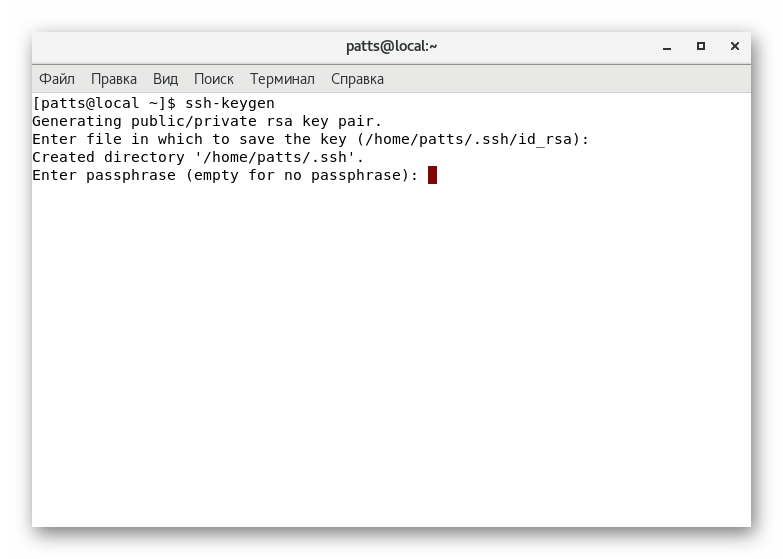

- Dále je vytvořena fráze hesla. Zajistí bezpečnost před neoprávněným přístupem do systému. Po vytvoření hesla jej budete muset zopakovat.

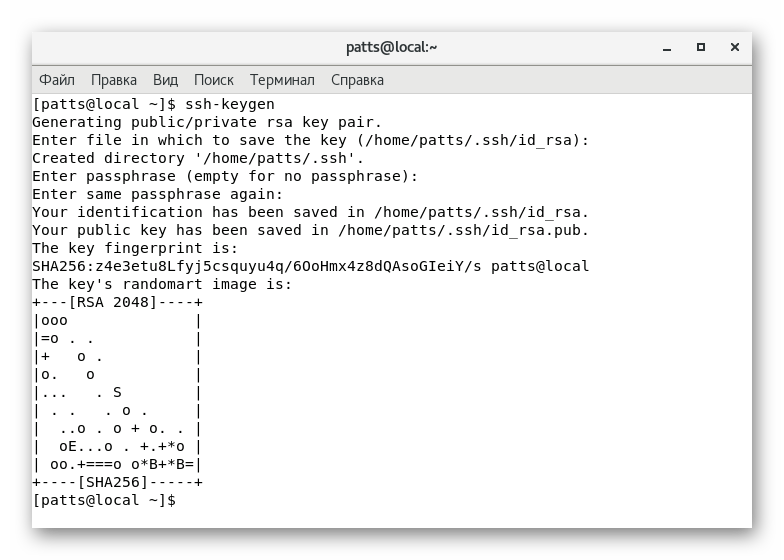

- Tím je dokončena procedura generování. Na obrazovce uvidíte samotný klíč a náhodný obrázek, který mu byl přiřazen.

Po úspěšném dokončení výše uvedených pokynů se zobrazí veřejné a soukromé klíče, které budou v budoucnu použity k ověření serveru. K tomu však musí být klíč přenesen na server a zakázat zadání hesla.

Kopírování veřejného klíče na server

Jak je uvedeno výše, kopírování klíče je nezbytné pro další bezchybné ověřování. K provedení takové akce může být jeden ze tří způsobů, z nichž každý bude v určitých situacích nejoptimálnější. Podívejme se na všechny v pořádku.

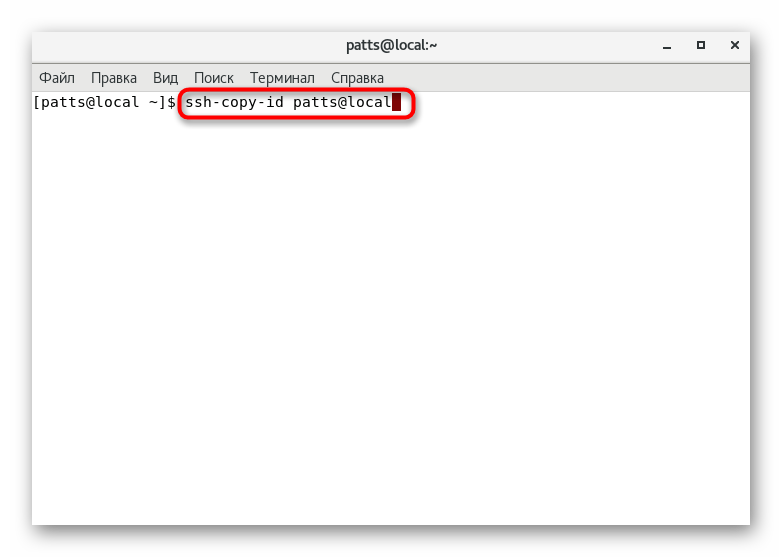

Nástroj Ssh-copy-id

Kopírování veřejného klíče pomocí nástroje ssh-copy-id je nejjednodušší metoda. Je však vhodný pouze v případě, že je tento nástroj v počítači přítomen. Musíte zaregistrovat pouze jeden ssh-copy-id username@remote_host , kde username @ remote_host je uživatelské jméno a hostitel vzdáleného serveru.

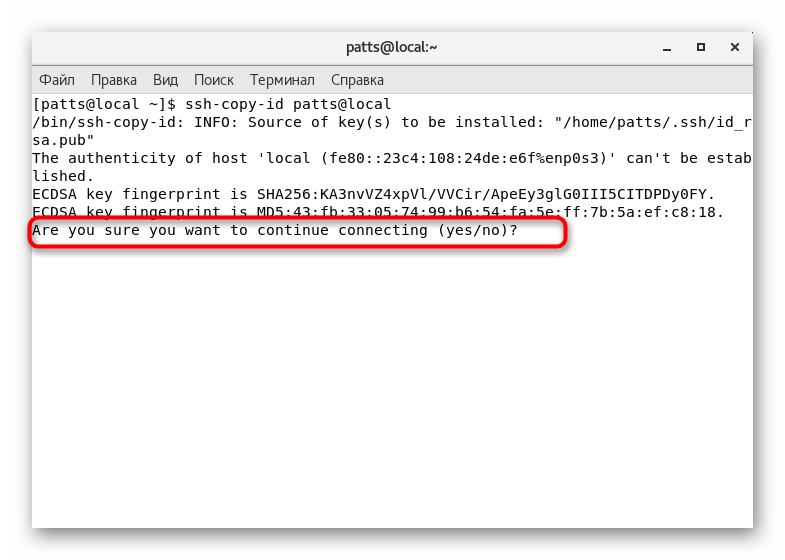

Pokud je připojení provedeno poprvé, na obrazovce se zobrazí zpráva podobného charakteru:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

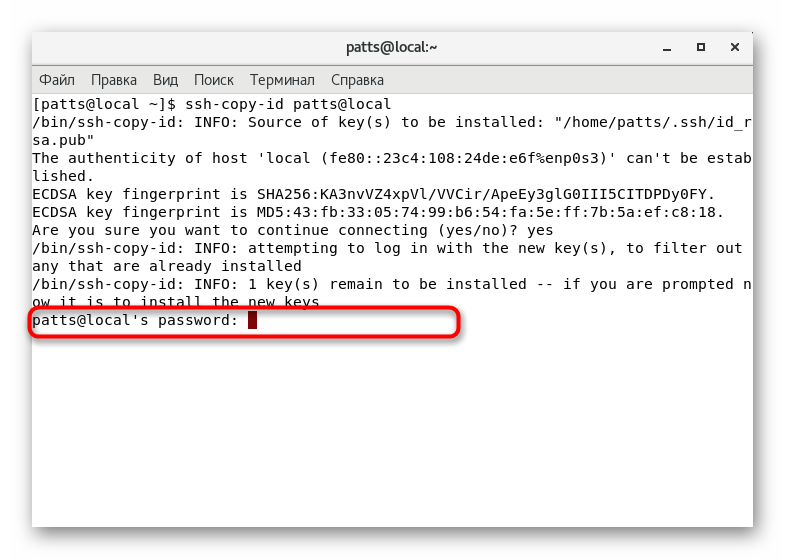

To znamená, že server není v seznamu důvěryhodných zdrojů a bude dotázán, zda stojí za to provést další připojení. Vyberte možnost yes .

Zbývá pouze zadat heslo pro účet serveru a postup kopírování prostřednictvím výše uvedeného nástroje bude úspěšně dokončen.

Kopírování veřejného klíče přes SSH

Pokud není k dispozici nástroj ssh-copy-id , doporučujeme použít standardní funkce nástroje SSH, pokud máte samozřejmě přístup k účtu serveru. Vykládání klíčů probíhá prostřednictvím pravidelného spojení, a to:

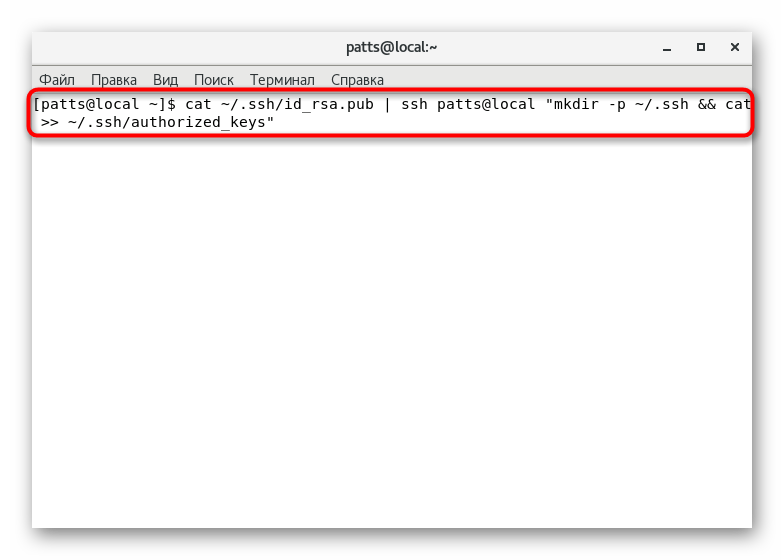

- Příkaz cat vám umožňuje číst a okamžitě přidat klíč do souboru v počítači serveru. Chcete-li to provést, zadejte

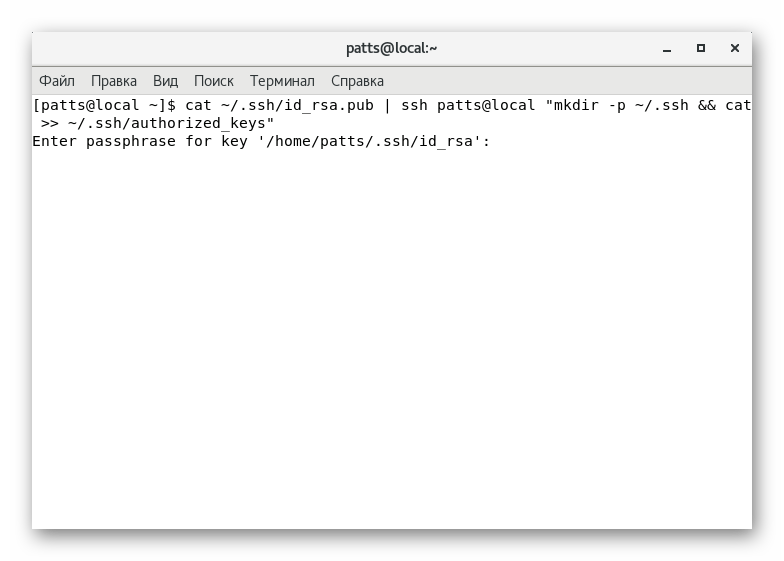

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys", kde username @ remote_host je název účtu a hostitele vzdáleného počítače. Všimněte si, že volba >> přidá klíč na konec souboru a nebude ho zcela přepsat. Proto budou také uloženy dříve zadané klávesy. - Pro připojení zadejte heslo.

- Chcete-li aktualizovat seznamy klíčů, nezapomeňte restartovat server pomocí

sudo service sshd restart.

Ruční kopie veřejného klíče

Někdy se vyskytují situace, kdy není možné použít nástroj ssh-copy-id a také neexistuje žádný přístup k heslu. Kopírování se provádí ručně.

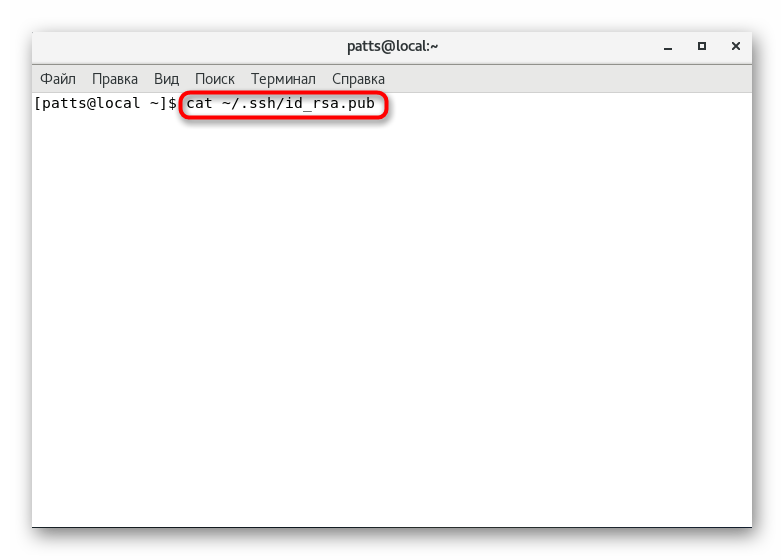

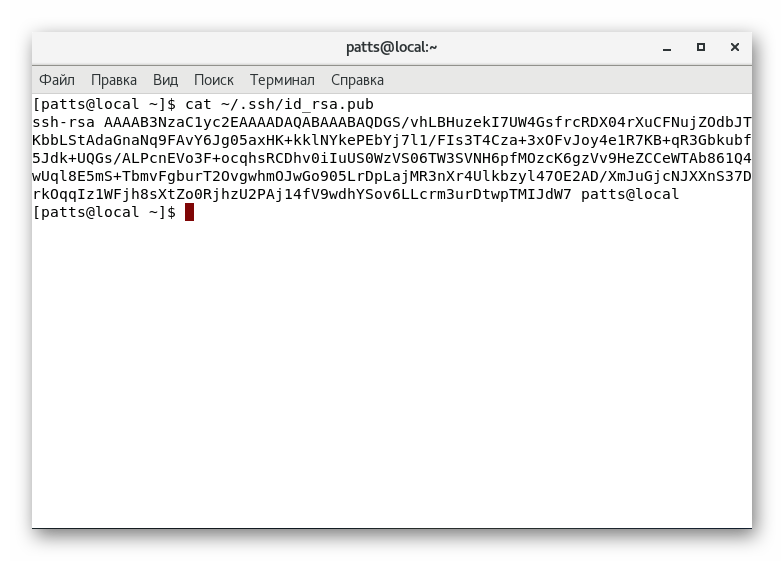

- Nejprve zjistěte tento klíč pomocí známého příkazu

cat ~/.ssh/id_rsa.pubzadánímcat ~/.ssh/id_rsa.pubdo konzoly. - Zkopírujte jeho obsah do samostatného souboru.

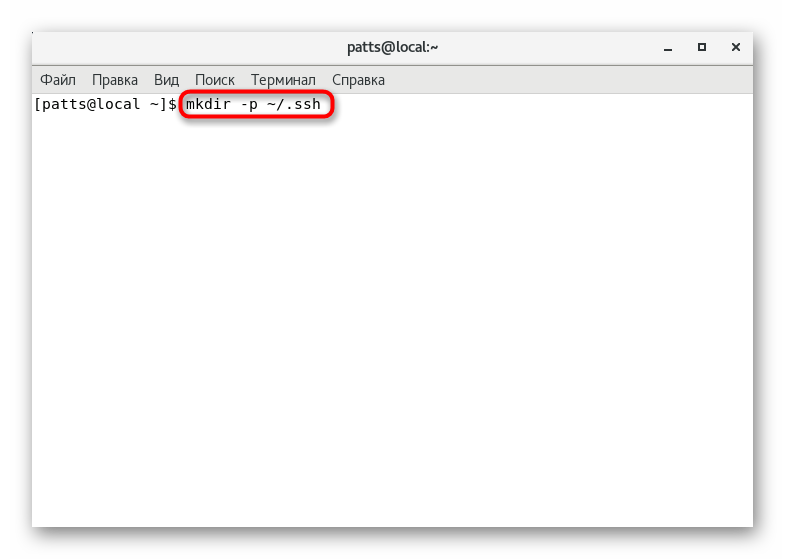

- Připojte se ke vzdálenému počítači pomocí běžné metody a vytvořte adresář

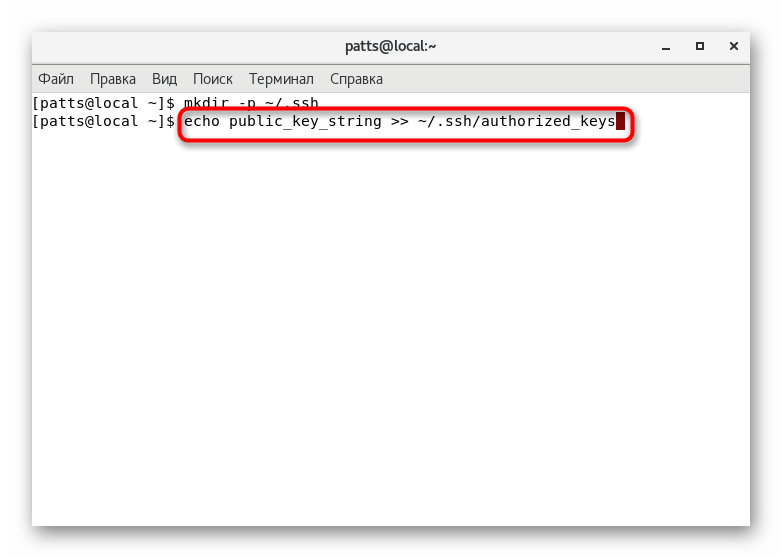

mkdir -p ~/.ssh. Příkaz nebude dělat nic, pokud adresář již existuje. - Zbývá pouze zadávat data do souboru "authorized_keys" . Příkaz

echo public_key_string >> ~/.ssh/authorized_keyspřidá klíč do souboru nebo soubor nejprve vytvoří, pokud chybí. Namísto „public_key_string“ musíte vložit dříve získaný řetězec s klíčem.

Tím se úspěšně dokončí postup kopírování klíčů. Z tohoto důvodu je nyní ověřování serveru dostupné zadáním ssh username@remote_host . Můžete se však připojit pomocí hesla, které snižuje bezpečnost takové sítě.

Zakázat ověřování heslem

Zakázání možnosti přihlášení pomocí hesla, vynechání klíče, činí takové vzdálené připojení méně zabezpečeným. Proto se doporučuje tuto funkci deaktivovat, aby se zabránilo neoprávněnému ověřování útočníky.

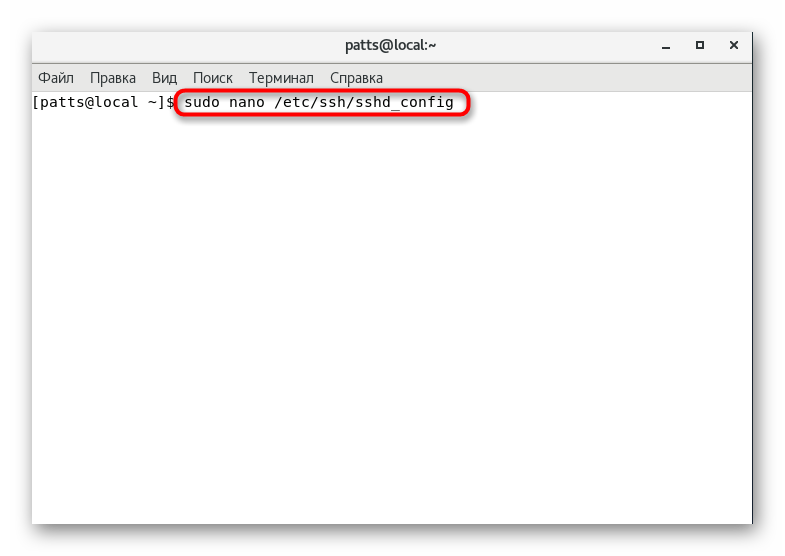

- Na vzdáleném serveru spusťte konfigurační soubor SSH přes

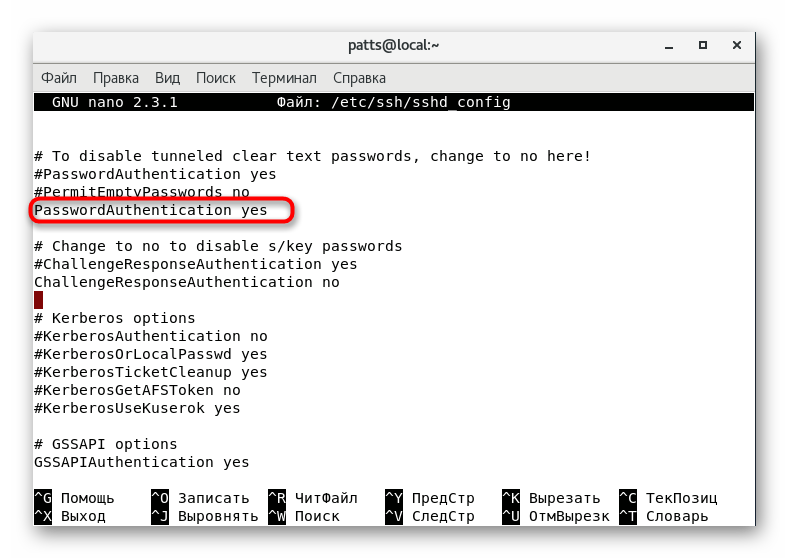

sudo nano /etc/ssh/sshd_config. - Vyhledejte parametr PasswordAuthentication a změňte hodnotu na hodnotu

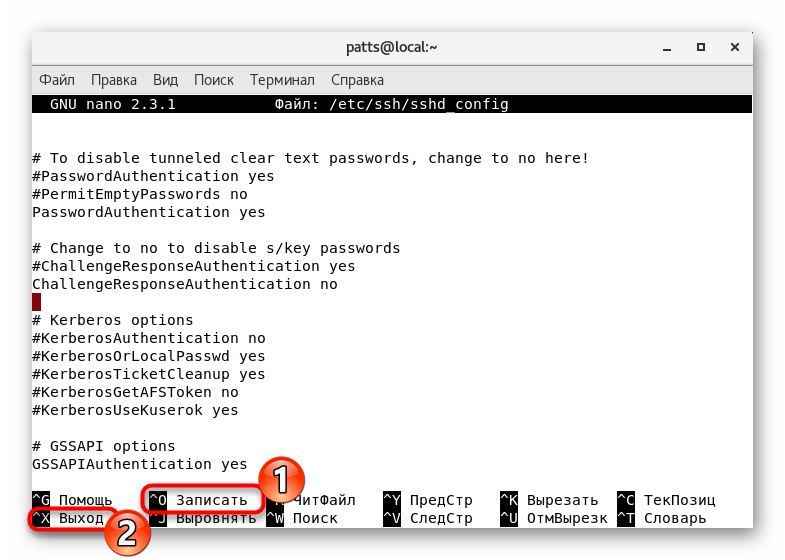

no. - Uložte změny a dokončete práci v textovém editoru.

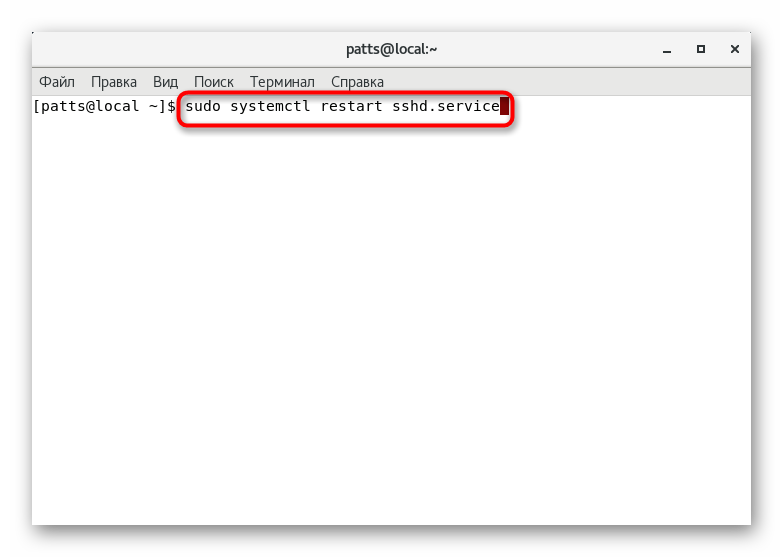

- Nový parametr se projeví až po restartování služby

sudo systemctl restart sshd.service.

Tento článek, ve kterém jste se seznámili se základními konfiguračními body protokolu SSH, končí. Důrazně doporučujeme, abyste po aktivaci příkazů zkontrolovali obsah výstupu, protože někdy existují popisy chyb. Vyhledejte jejich řešení v oficiální dokumentaci nástroje nebo distribuci CentOS.