Instalace OpenVPN v Ubuntu

Někteří uživatelé mají zájem o vytvoření soukromé virtuální sítě mezi dvěma počítači. Poskytuje úkol pomocí technologie VPN (Virtual Private Network). Připojení je realizováno prostřednictvím otevřených nebo uzavřených nástrojů a programů. Po úspěšné instalaci a konfiguraci všech komponent lze postup považovat za úplný a připojení - bezpečné. Dále bychom chtěli podrobně diskutovat o implementaci uvažované technologie prostřednictvím klienta OpenVPN v operačním systému založeném na jádře Linuxu.

Obsah

Nainstalujte OpenVPN v Linuxu

Vzhledem k tomu, že většina uživatelů používá distribuce založené na Ubuntu, budou tyto pokyny založeny na těchto verzích. V ostatních případech, základní rozdíl v instalaci a konfiguraci OpenVPN si nevšimnete, pokud nemusíte dodržovat syntaxi distribuce, o které se můžete dočíst v oficiální dokumentaci vašeho systému. Nabízíme Vám seznámení se s celým procesem krok za krokem, aby bylo možné detailně porozumět každé akci.

Nezapomeňte, že provoz OpenVPN probíhá prostřednictvím dvou uzlů (počítač nebo server), což znamená, že instalace a konfigurace platí pro všechny účastníky připojení. Náš další kurz se zaměří na práci se dvěma zdroji.

Krok 1: Nainstalujte OpenVPN

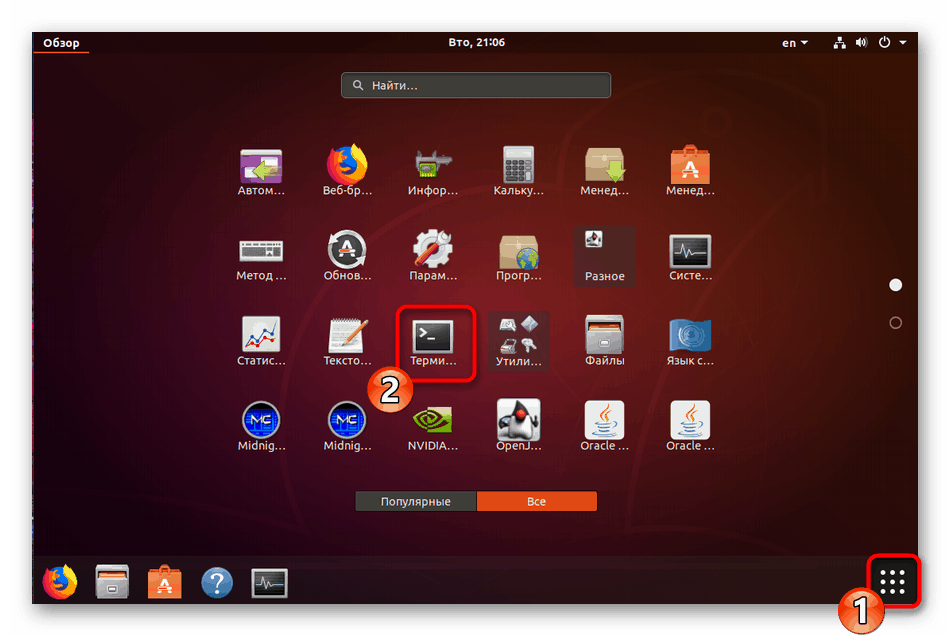

Samozřejmě byste měli začít přidáním všech nezbytných knihoven do počítačů. Připravte se na to, že k provedení úlohy bude použito výhradně zabudováno do operačního systému "Terminal" .

- Otevřete nabídku a spusťte konzolu. To lze provést také kombinací kláves Ctrl + Alt + T.

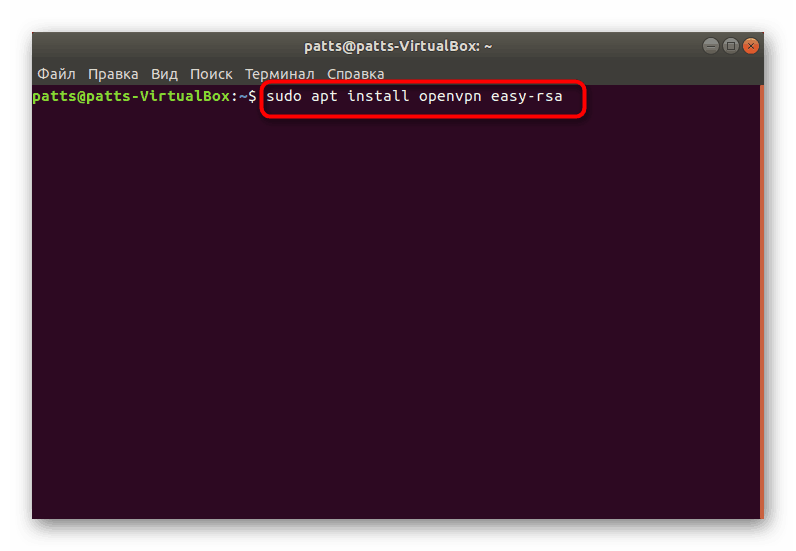

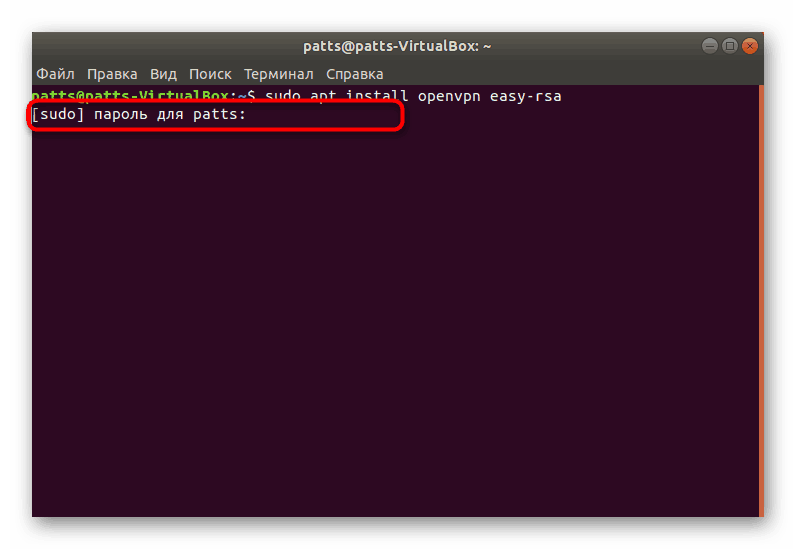

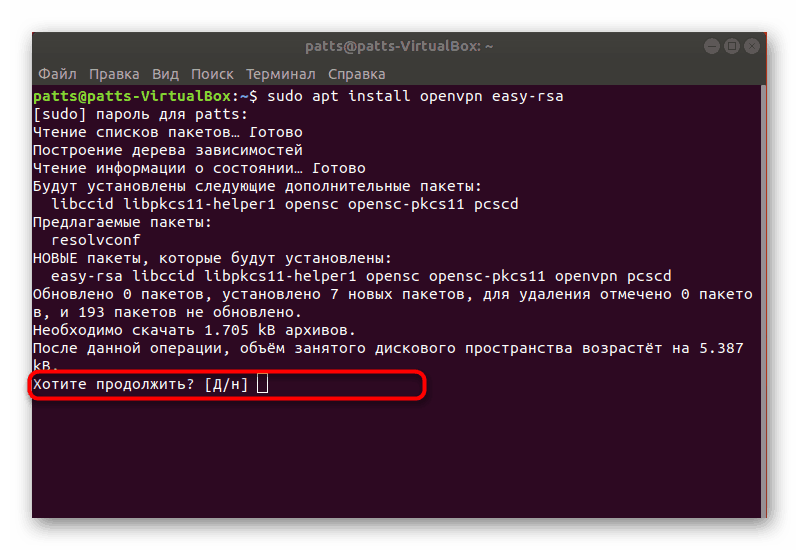

- Zaregistrujte

sudo apt install openvpn easy-rsapro instalaci všech potřebných úložišť. Po zadání stiskněte Enter . - Zadejte heslo účtu superuživatele. Znaky při psaní se v poli nezobrazují.

- Potvrďte přidání nových souborů výběrem příslušné možnosti.

Přejděte na další krok pouze v případě, že je instalace provedena na obou zařízeních.

Krok 2: Vytvoření a konfigurace certifikační autority

Za ověřování veřejných klíčů je odpovědné centrum specifikace a poskytuje silné šifrování. Je vytvořen na zařízení, ke kterému se budou později připojovat ostatní uživatelé, takže otevřete konzolu na požadovaném počítači a postupujte takto:

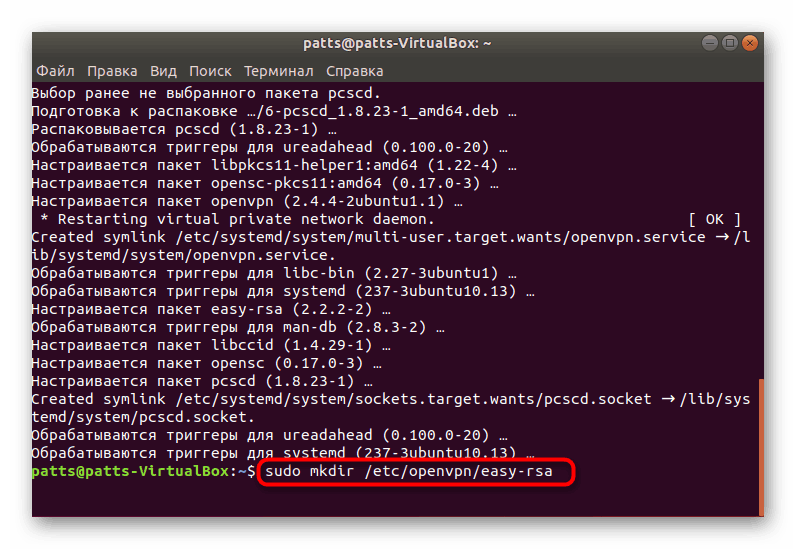

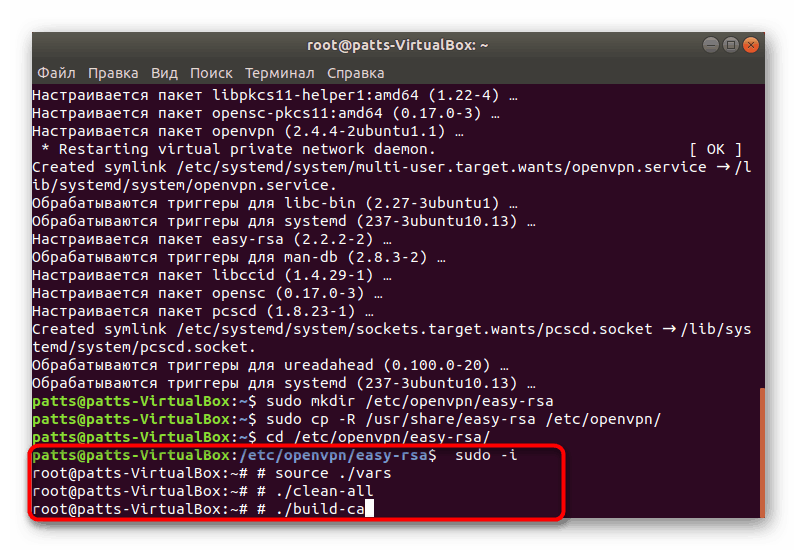

- Nejdříve se vytvoří složka pro uložení všech klíčů. Můžete ho umístit kdekoli, ale je lepší najít bezpečné místo. Použijte příkaz

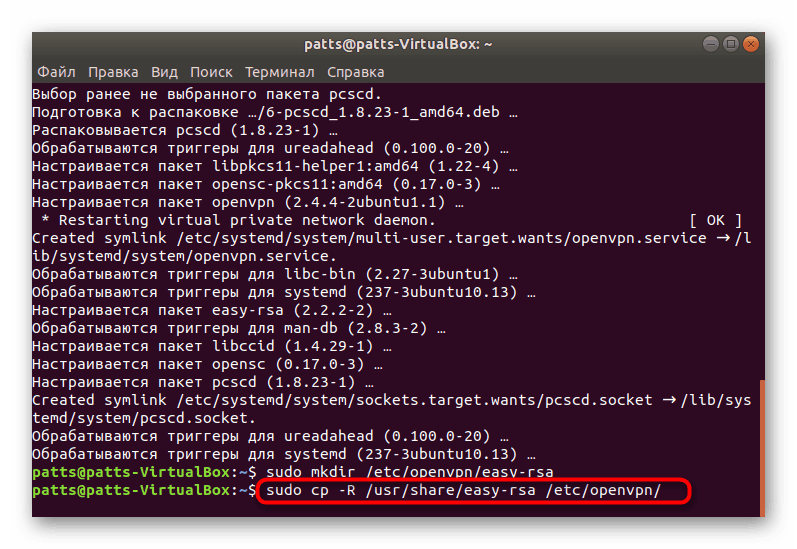

sudo mkdir /etc/openvpn/easy-rsa, kde / etc / openvpn / easy-rsa je místo pro vytvoření adresáře. - Dále v této složce je nutné umístit jednoduché skripty pro rsa a to se provádí pomocí

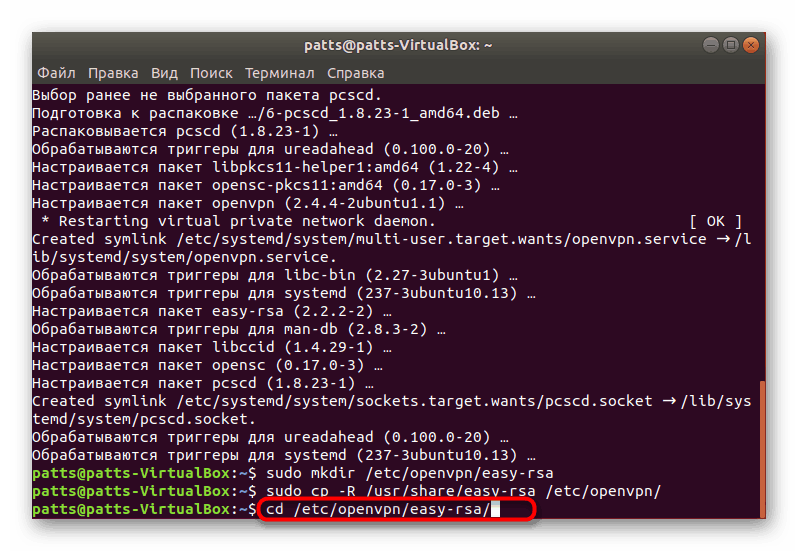

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Certifikační centrum je vytvořeno v připraveném adresáři. Nejprve přejděte do této složky

cd /etc/openvpn/easy-rsa/. - Pak do pole vložte následující příkaz:

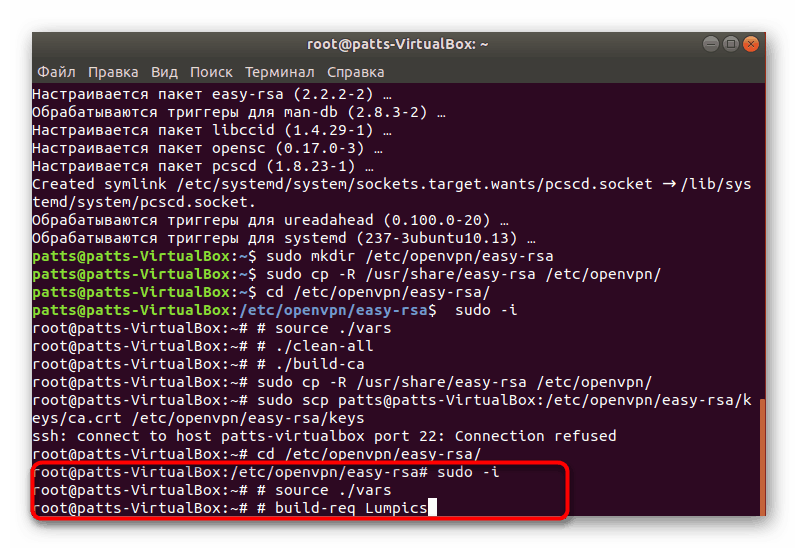

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Zatímco serverový počítač může být ponechán sám a přejít na klientská zařízení.

Krok 3: Konfigurace klientských certifikátů

Instrukce, které budete znát níže, budou muset být prováděny na každém klientském počítači, aby se zajistilo řádně fungující zabezpečené připojení.

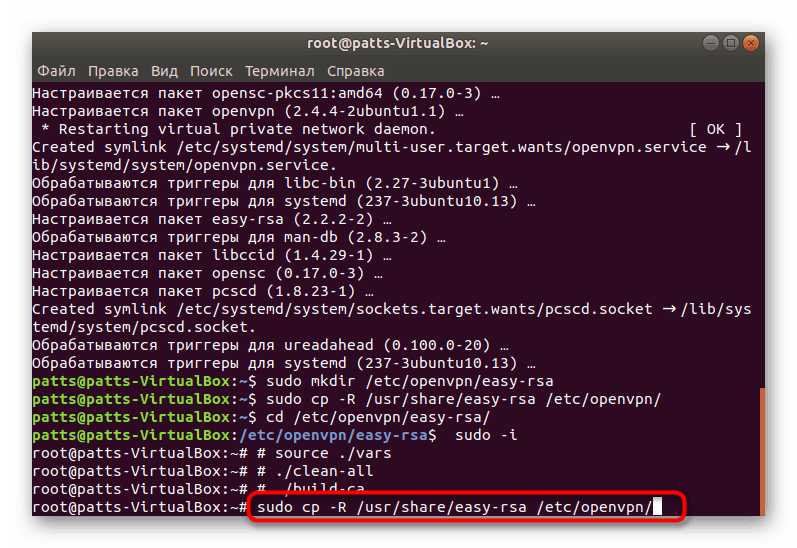

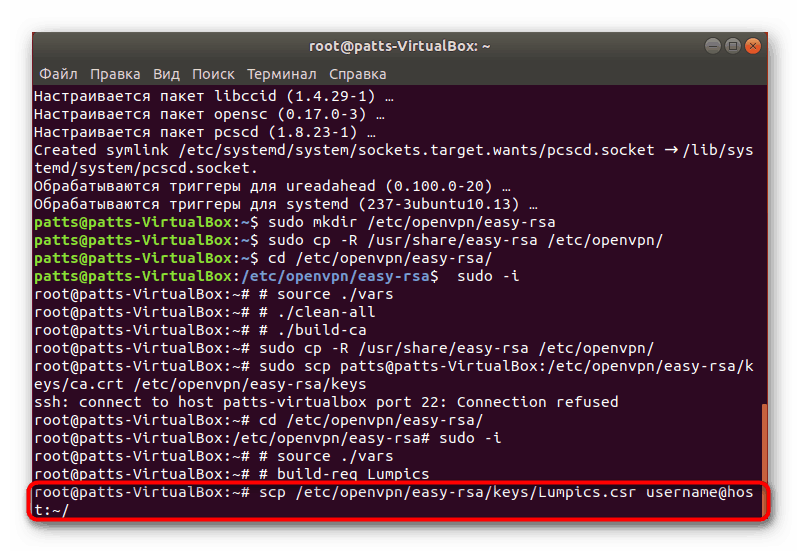

- Otevřete konzolu a zadejte příkaz

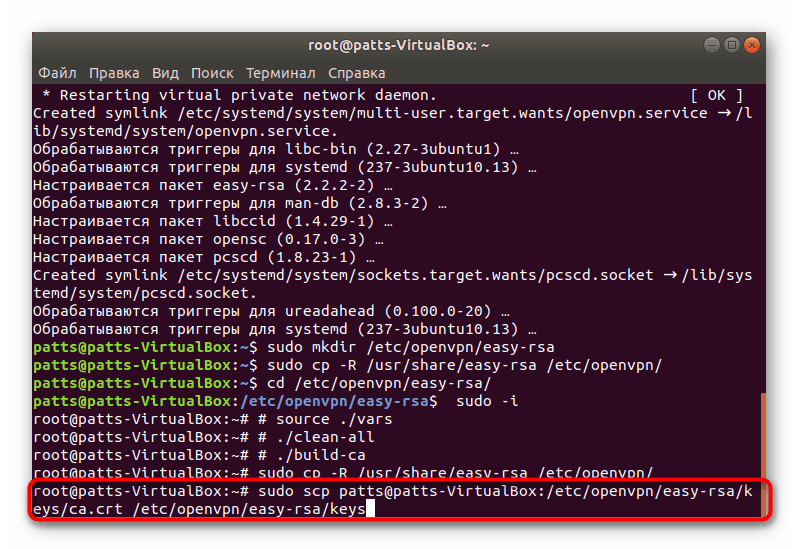

sudo cp -R /usr/share/easy-rsa /etc/openvpn/a zkopírujte všechny požadované skripty nástroje. - Dříve byl na PC serveru vytvořen samostatný soubor certifikátu. Nyní je třeba kopírovat a umístit do složky s ostatními komponenty. Nejjednodušší způsob, jak toho dosáhnout, je příkaz

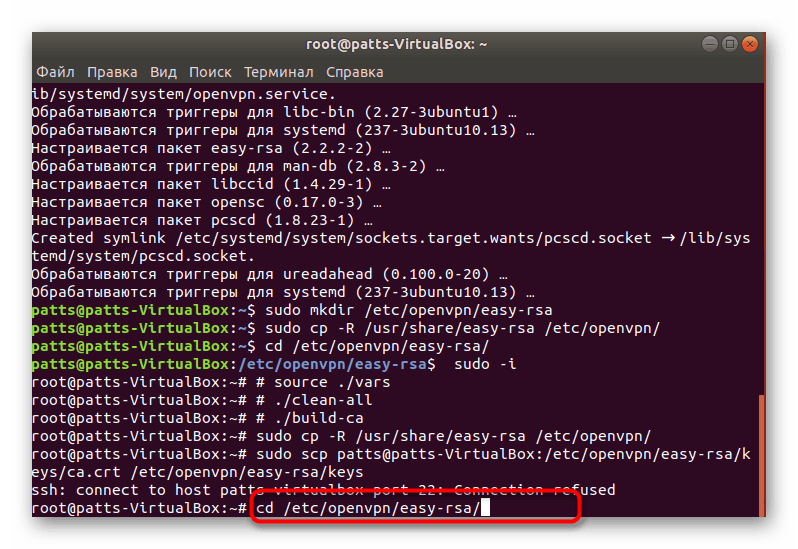

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, kde username @ host je adresa zařízení, ze kterého stahujete. - Zbývá jen vytvořit osobní tajný klíč, aby v budoucnu byl propojen. Udělejte to tak, že přejdete do složky

cd /etc/openvpn/easy-rsa/scripts. - Chcete-li vytvořit soubor, použijte příkaz:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Vytvoření soukromého klíče v klientském počítači Ubuntu]()

soringpcrepair.com v tomto případě zadaný název souboru. Generovaný klíč musí být nutně ve stejném adresáři s ostatními klávesami.

- Zbývá pouze odeslat připravený přístupový klíč k serveru serveru, aby bylo možné ověřit vaše připojení. To se provádí pomocí stejného příkazu, přes který byl stažen. Musíte zadat

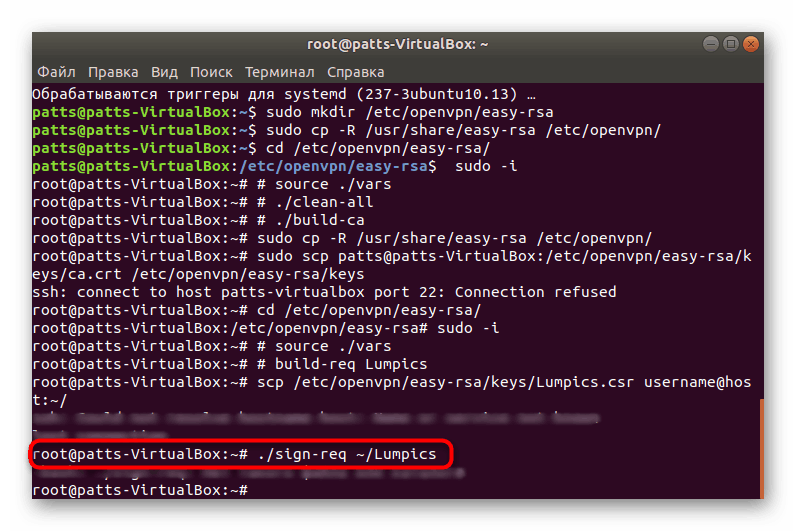

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, kde username @ host je název počítače, který má být odeslán, a soringpcrepair.com .csr - název souboru s klíčem. - Na serveru PC potvrďte klávesou přes

./sign-req ~/soringpcrepair.com kde soringpcrepair.com - název souboru. Poté vrátit dokument zpět přessudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

To je konec všech předběžných prací, vše, co zbývá, je přivést OpenVPN do normálního stavu a můžete začít používat soukromé šifrované spojení s jedním nebo několika klienty.

Krok 4: Konfigurace OpenVPN

Následující příručka se bude vztahovat jak na klienta, tak na server. Vše rozdělíme činy a upozorníme vás na změny na strojích, takže se musíte řídit pokyny.

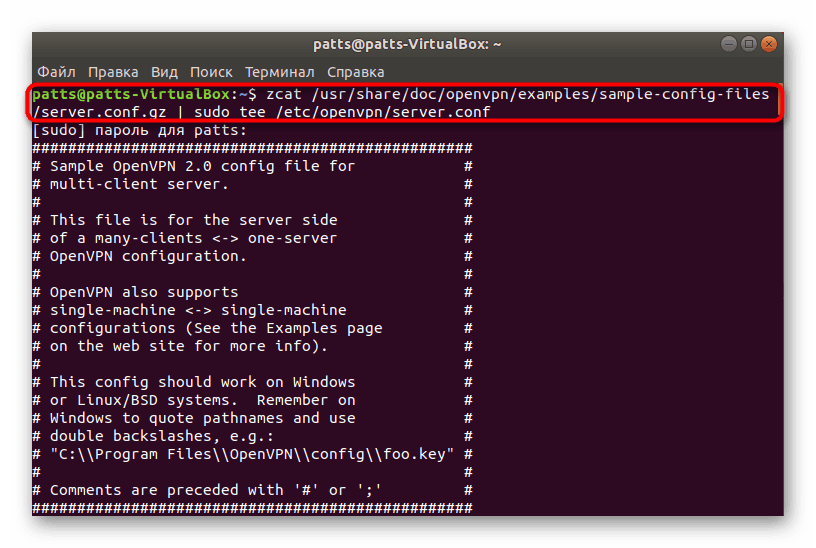

- Nejprve vytvořte konfigurační soubor na serveru PC pomocí

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Při konfiguraci klientských zařízení musí být tento soubor také vytvořen samostatně. - Přečtěte si standardní hodnoty. Jak vidíte, port a protokol jsou stejné jako standardní, ale nejsou zde žádné další parametry.

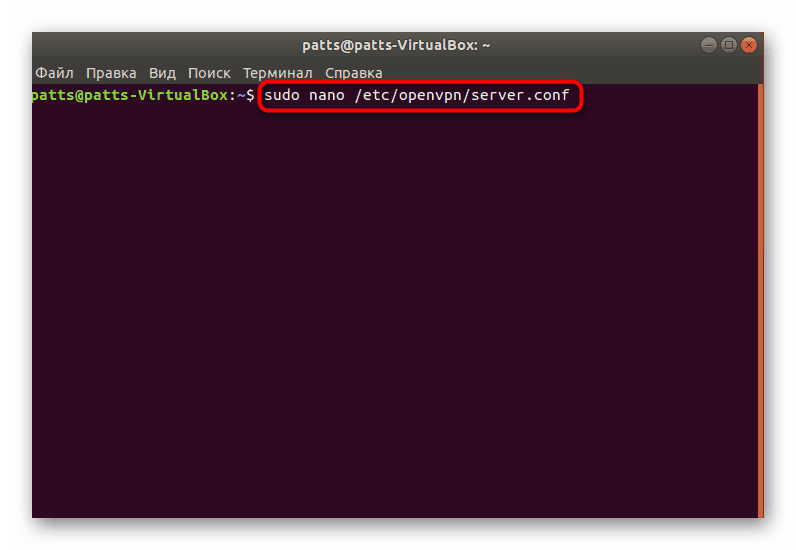

- Generovaný konfigurační soubor

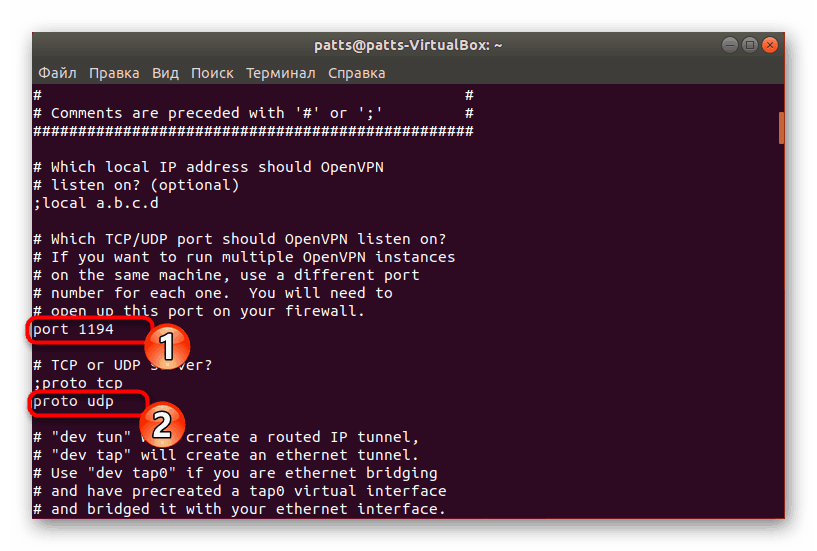

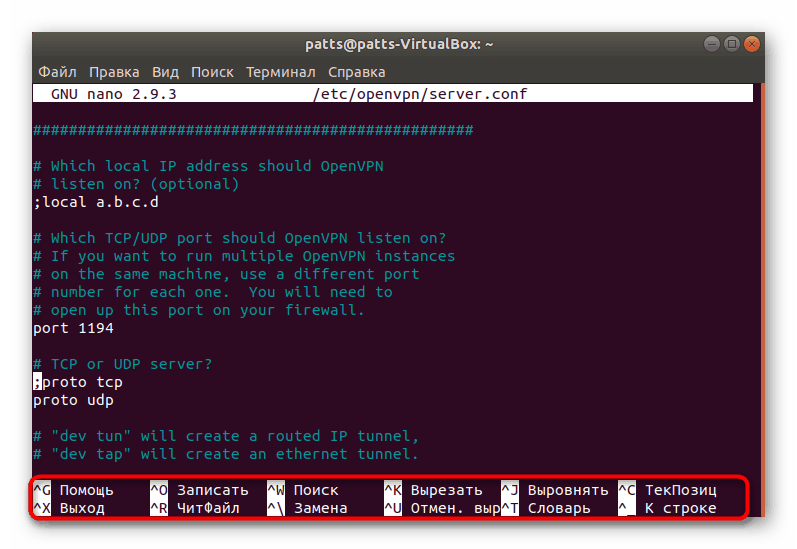

sudo nano /etc/openvpn/server.conf. - Nebudeme jít do podrobností o změně všech hodnot, protože v některých případech jsou individuální, ale standardní řádky v souboru by měly být přítomny, ale podobný obrázek vypadá takto:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtPo dokončení všech změn uložte nastavení a soubor zavřete.

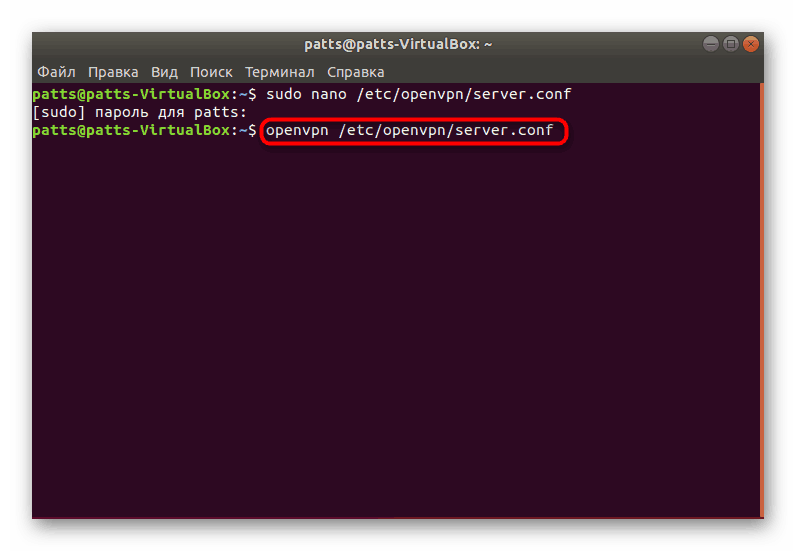

- Práce se serverovou částí je dokončena. Spusťte OpenVPN prostřednictvím vytvořeného konfiguračního souboru

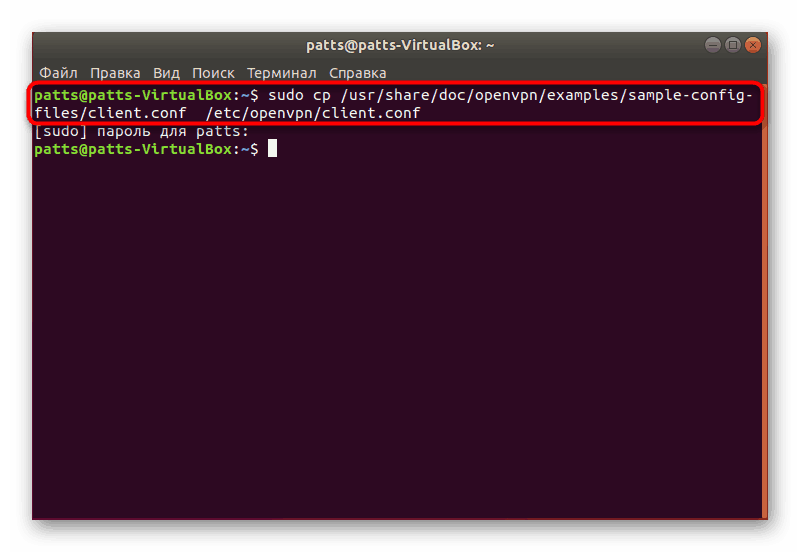

openvpn /etc/openvpn/server.conf. - Nyní spustíme klientská zařízení. Jak již bylo zmíněno, konfigurační soubor je zde také vytvořen, ale tentokrát není rozbalen, takže příkaz vypadá takto:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Spusťte soubor stejným způsobem, jak je uvedeno výše, a vložte do něj následující řádky:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Po dokončení úprav spusťte OpenVPN:

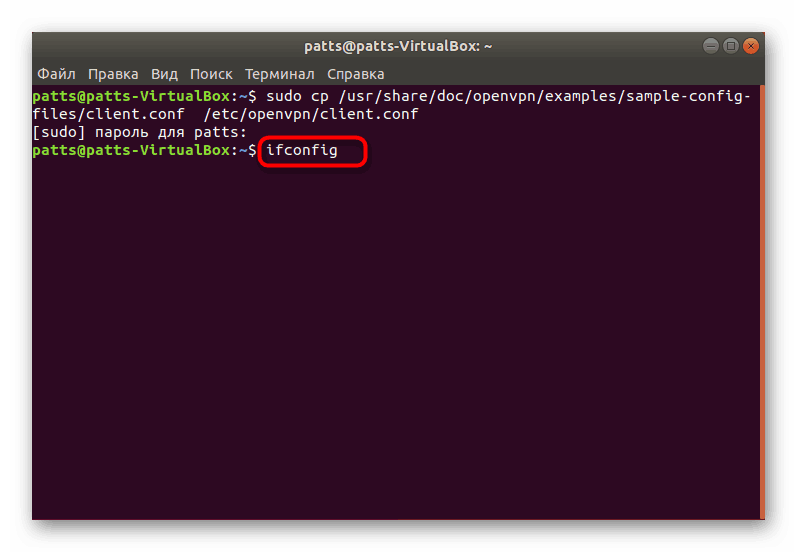

openvpn /etc/openvpn/client.conf. - Chcete-li se ujistit, že systém funguje, zaregistrujte příkaz

ifconfig. Mezi všemi zobrazenými hodnotami musí být přítomno rozhraní tun0 .

Chcete-li přesměrovat provoz a otevřený přístup k Internetu pro všechny klienty na serveru PC, budete muset aktivovat níže uvedené příkazy.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

V dnešním článku jste se seznámili s instalací a konfigurací OpenVPN na straně serveru a klienta. Doporučujeme věnovat pozornost upozorněním uvedeným v "Terminálu" a prostudovat případné chybové kódy. Obdobné akce pomohou vyhnout se dalším problémům s připojením, protože rychlé řešení problému zabraňuje vzniku dalších výsledných problémů.